هکرهای آمریکایی کنار همه ما نشستهاند

حادثه افشای اسناد محرمانه پنتانگون بازتاب گستردهای در میان رسانهها داشت و پیامدهای آن هنوز ادامه دارد، با توجه به آنکه پیش از این حادثه، افرادی مانند جولیان آسانژ و ادوارد اسنودن موارد زشت زیادی درباره فعالیتهای جاسوسی آمریکا در اینترنت و نظارت و شنود متحدان توسط ایالات را افشا کردهاند، این سئوال برای ما هم مطرح شده است که با وجود اینکه همه از این رفتار زشت آمریکا با خبرند و برای مقابله با فعالیتهای جاسوسی آمریکا در فضای مجازی هم اقدامات لازم را آغاز کردهاند، چرا هنوز بسیاری از کشورها قادر به فرار از نظارت و شنود آمریکا نیستند؟

جواب این سئوال را میتوان در یک گزارش افشاگرانه که اخیرا توسط مرکز ملی واکنش اضطراری به ویروس رایانه ای و شرکت «360» چین پیدا کرد. با خواندن این گزارش می توان دریافت که «هکرهای» آمریکایی چقدر به زندگی ما نفوذ کرده و در واقع، کنار همه ما نشستهاند.

ابزارهای جاسوسی فوق متنوع و فراوان سیا در فضای مجازی

گزارش فوق تاکتیک و راهکار و سوابق سازمان اطلاعات مرکزی آمریکا (سیا) برای جاسوسی در فضای مجازی را افشا کرده است. با خواندن این گزارش حتما از تنوع و کمیت ابزارهای سیا برای سرقت اطلاعات شوکه میشوید.

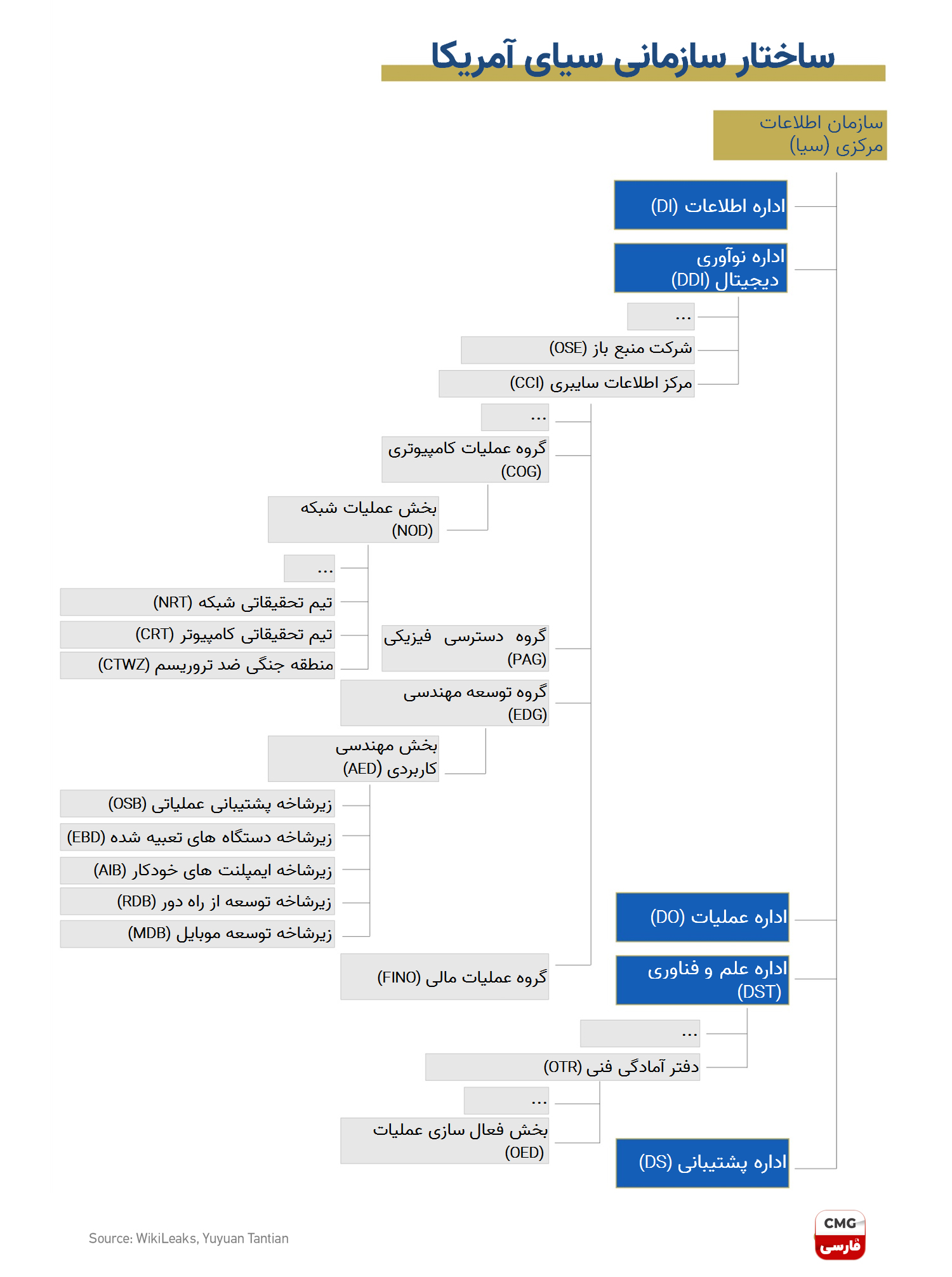

قبل از همه با نمودار زیر به تشکیلات سیا نگاهی بیندازیم.

می توان دید که صرفا تحت یک زیرمجموعه سیا به نام «مرکز اطلاعات سایبری» (CCI)، بیش از 5000 هکر فعالیت میکنند؛ البته این هم آمار مربوط به سال 2016 است.

دلیل فراوانی و پیچیدگی تشکیلات سیا این است که تقریبا برای همه نوع تجهیزات الکتریکی یا الکترونیکی، یک ابزار جاسوسی خاصی را تهیه کرده است.

مثلا در مورد لوازم خانگی، بخش دستگاههای جاسازی شده (EDB) سیا ابزاری به نام «فرشته گریان» ساخت که فقط در دستگاه تلویزیون هوشمند سامسونگ جاسازی میشود. این بدافزار پس از ورود به دستگاه تلویزیون، آن را در حالت «خاموشی جعلی» قرار میدهد تا در صورتی که استفاده کنندگان متوجه نشوند، دستگاه تلویزیون را به یک گیرنده سیستم استراق سمع تبدیل کند طوری که مکالمات در اتاقی که دستگاه تلویزیون قرار دارد، ضبط میکند و از طریق اینترنت به سرورهای سیا میفرستد.

علاوه بر استراق سمع، بسیاری دیگر از برنامههای هک سیا هم برای انجام عملیات خرابکارانهتر و هدفمندتری ساخته شده است. به عنوان مثال، همان بخش EDB سیا برنامههای هک را در سیستم کنترل خودرو یا کامیون به منظور انجام سوء قصد جاسازی میکند.

بخش دیگری از سیا به نام بخش دستگاههای موبایل (MDB) «سلاحهای» متنوعی برای حمله به دستگاه تلفن هوشمند دارد. دستگاه موبایل آلوده به این برنامههای هک به صورت خودکار موقعیت جغرافیایی، اطلاعات صوتی و متنی کاربر موبایل را به سیا ارسال میکنند و بدون آگاهی کاربر، دوربین و میکروفون گوشی را مخفیانه فعال میکند.

بر اساس گزارش مشترک مرکز ملی واکنش اضطراری به ویروس رایانهای و شرکت «360» چین ، سیا همچنین برنامههای «درب پشتی» را برای سیستمهای عامل و روترهای اصلی مختلف توسعه داده، به عبارت دیگر، هر زمانی که سیا بخواهد، میتواند از این «دربهای پشتی» برای حمله به تجهیزات مد نظر خود استفاده کند.

طبق آمار، تا پایان سال 2016، مرکز اطلاعات سایبری (CCI) سیا بیش از 1000 سیستم هک، اسب تروجان، ویروس و سایر بدافزارهای «تسلیحاتیشده» ساخته است.

این ابزارهای جاسوسی اکثریت سیستمهای تجهیزات الکترونیکی موجود در بازار امروز را پوشش دهد. این به معنای آن است که آمریکا میتواند افرادی را که از این سیستمها استفاده می کنند، هر لحظه که بخواهد، مورد نظارت خود قرار دهد.

تحریک انقلاب رنگی هدف اصلی سیا برای سرقت اطلاعات

بسیاری شاید بپرسند، سیا با سرقت اطلاعات مردم عادی میخواهد چه کار کند؟ جواب این سئوال را نیز میتوان در گزارش فوق پیدا کرد.

این گزارش افشا کرد، برنامههای هک سیا که در دستگاههای الکترونیکی مردم جاسازی شده است، کاربردهای زیر را دارند:

- ارائه امکان مخابرات شبکهای رمزگذاری شده

- ارائه امکان مخابرات در صورت محدود شدن خدمات اینترنت

-ارائه امکان فرماندهی از طریق اینترنت و شبکه ارتباطات بی سیم برای تجمعات و تظاهرات

بدیهی است این کاربردها مخصوصا برای انقلاب رنگی فراهم شده و امکانات یافتن کاربران هدف، کمک به انتشار اطلاعات کاذب و شایعات، تحریک تظاهرات و تشدید مداوم درگیریهای داخلی در کشور هدف را فراهم کرده است.

این در حالیست که طبق آمار، در چندین دهه اخیر، سیا حداقل 50 بار با این روش دولت قانونی کشور هدف را سرنگون کرده یا برای این هدف تلاش کرده است.

آمریکا با این روش می تواند به بهایی بسیار ارزان و به روشی بسیار مخفیانه، مردم عادی در کشور هدف را به ایجاد اختلال و شورش سوق دهد.

ماجرای یافتن ریشه سرقت اطلاعات توسط سیا

نکته تعجب برانگیز اینجاست که با وجود بروزرسانی مدام تجهیزات الکترونیک، اما سیا همیشه میتواند برنامههای هک هدفمند برای تجهیزات الکترونیکی نوین را توسعه دهد. دلیل آن به ماجرای فعالیتهای جاسوسی آمریکا در دهه های 20 و 30 قرن گذشته بر میگردد.

در سال 1921 مردی جوان به نام بوریس هاگلین خودش یک ماشین رمزگذاری مکانیکی را طراحی کرد. این ماشین رمزگذاری کاربرد نظامی داشت و برای تلگرام ارسالی رمز ایجاد میکرد و رمزگشایی این تلگرامهای ارسالی نیز غیرممکن بود.

در زمان جنگ جهانی دوم، هاگلین از نروژ به آمریکا پناهنده برد. پرسنل سیا سراغ او رفتن و از او خواستند ماشین رمزگذاری را بفروشد تا آمریکا پس از بررسی آن، بتواند اطلاعات رمزگذاری شده ارسالی دیگر کشورها را رمزگشایی کند.

اما پس از تحقیقات طولانی مدت روی این ماشین رمزگذاری، سیا به این نتیجه رسید که راه حل مد نظر آنها برای رمزگشایی کارایی بسیار پایینی داشت و بهتر است به جای تجزیه و تحلیل و گشایش رمز گذاشته شده توسط یک دستگاه خاص رمزگذاری، باید در فرایند طراحی و ساخت آن دستگاه رمزگذاری مداخله کرد.

بدین سبب، سیا شرکت هاگلین را خریداری کرده و این شرکت، همان شرکت CryptoAG امروز که معروفترین شرکت تولید کننده ماشینهای رمزنگاری امروز است و محصولات آن در بیش از 120 کشور مورد استفاده است، میباشد.

پس از خرید شرکت هاگلین، سیا تحیقات درباره چگونگی مداخله در فرایند رمزگذاری را آغاز کرد. آن زمان دقیقا مصادف با دوره انتقال از ماشین رمزگذاری مکانیکی به ماشین الکترونیکی بود. سیا از این فرصت استفاده کرد و با سوءاستفاده از نقصهای امنیتی سیستم، راه دستکاری در الگوریتم ماشین رمزگذاری را یافت. از آن زمان، این روش به یک تکیه گاه قطعی دستگاههای اطلاعاتی آمریکا تبدیل شده است.

در آن زمان، شرکت CryptoAG دو نسخه از ماشین رمزگذاری را تولید میکرد. یکی «نسخه امن» بود که به متحدان آمریکا عرضه میشد و دیگری، «نسخه قابل کنترل» بود که برای کشورهای غیرمتحد تامین میشد.

اگر در جعبه پاندورای «برنامه در پشتی» توسط آمریکا باز شود، دیگر امکان بستن درب وجود نخواهد داشت. آمریکا که دریافت هیچ کس متوجه «در پشتی» نشده، به تدریج عرضه ماشینهای رمزگذاری «نسخه قابل دستکاری» به متحدان خود به منظور تحقق جاه طلبی هژمونی جهانی را نیز آغاز کرد.

در آن زمان، فهرست کشورهای مورد استراق سمع دستگاههای اطلاعاتی آمریکا به سه رده A یعنی شوروی، B یعنی کشورهای آسیایی و رده G به معنای دیگر کشورها و متحدان تقسیم میشدند. بر اساس گزارشهای رسانههای خود آمریکا، در دهه 1980، بیش از نیمی از اطلاعات کشورهای رده G با ماشینهای رمزگذاری تولید شرکت CryptoAG رد و بدل شده است.

سازمانهای اطلاعاتی آمریکا با داشتن سابقه «شیرین» استفاده از برنامههای درب پشتی مذکور، بر مداخله در فرایند توسعه فناوریهای نوین دیگر دست به کار شدهاند. چندی پیش، یکی از مقامات سابق آژانس امنیت ملی آمریکا به نام کارن کویاتکوفسکی علناً اعلام کرد که سیاستمداران آمریکا بسیار به برنامههای درب پشتی اهمیت میدهند و درگیر فرایند توسعه و طراحی سیستمهای عامل و دیگر برنامههای رایانهای هستند.

با این روش، سازمانها و افرادی در سراسر که از تجهیزات اینترنتی و محصولات نرمافزاری آمریکا استفاده میکنند، به «افسران آگاهی» تحت کنترل سیا تبدیل شدهاند. به این ترتیب بسیاری از ما نیز بدون هیچ اطلاعی، به همدست آمریکا برای سرقت اسرار مورد نظر آن، تبدیل شدهایم.

شبکههای بومی صحنه «قهرمان بازی» افسران آگاهی سیا

البته بسیاری از دپارتمانهایی که سیا میخواهد به آنها نفوذ کند از شبکههای داخلی مانند پایگاه دادههای پلیس استفاده میکنند. برای این نوع شبکههایی که مستقیماً به اینترنت متصل نیستند، سیا نیز راههایی برای نفوذ دارد.

سیا در سرکنسولگری آمریکا در فرانکفورت دپارتمانی به نام «مرکز اطلاعات سایبری اروپا» راهاندازی کرده است. هکرها، مأموران و پرسنل اطلاعاتی سیا میتوانند تحت هویت کارکنان وزارت خارجه آمریکا به بهانه «ارائه خدمات مشاوره فنی» وارد کنسولگری شوند.

این افراد میتوانند به طور مخفیانه دستگاههای یو سی بی جاسازی شده با بدافزار را در رایانههای مد نظر خود قرار دهند تا دادهها را سرقت کنند.

باید دانست ورود این هکرها یا افسران آگاهی به فرانکفورت به معنای آن است که آنها میتوانند بدون طی کردن بازرسیهای مرزی، به 25 کشور اروپایی دیگر از جمله فرانسه و ایتالیا بروند.

بدین دلیل، شاهد بودهایم که اقلام زیادی لوازم جاسوسی در بیش از 16000 «لیست خرید» سفارتخانههای ایالات متحده در سراسر جهان در سال 2018 ظاهر شد:

مثلا سفارت آمریکا در السالوادور در آن سال در یک لیست خرید خود 94 دوربین جاسوسی کراواتی، کلاهی، دکمهای، ساعتی را قرار داد؛ سفارت آمریکا در کلمبیا نیز تقاضای مشابهی داشت.

تفکر سرقت اسرار کاملاً ریشه در رفتار دولت آمریکا داشته و سفارت به «لانه جاسوسی» هکرهای آمریکایی تبدیل شده است.

ضرررسانی به خود آمریکا

فعالیتهای جاسوسی افسارگسیخته آمریکا باعث آسیب به خودش نیز شده است.

در سال 2020، واشنگتن پست گزارش داد که ابزارهای هک سیا در سال 2016 به سرقت رفته است. در این گزارش اشاره شد که سیا فقط مراقب گسترش زرادخانه حملات سایبری خود است اما اهمیتی به امنیت این ابزارها نمیدهد. به عبارت دیگر، آمریکا هرگز آسیب این ابزارها را پس از به سرقت رفتن آنها در نظر نگرفته است.

اندکی پس از سرقت این ابزارها، نزدیک به 100 کشور در سراسر جهان از جمله آمریکا مورد حمله یک باج افزار به نام «WannaCry » قرار گرفتند.

این باج افزار توسط هکرها و با استفاده از حفرههای امنیتی به دست آمده از سازمان های اطلاعاتی آمریکا نوشته شده است. آمریکا به ساخت ابزارهای هک برای حمله به دیگران ادامه میدهد، اما هرگز فکر نکرده بود که خودش نیز هدف حمله ناشی از ابزارهای خودش قرار گیرد.

این نه تنها زیانهای اقتصادی را برای آمریکا به همراه دارد، بلکه اعتبار ملی آمریکا را به شدت کاهش داده است.

قهرمان اصلی حادثه اخیر افشای اسناد محرمانه پنتانگون، جوانی 21 ساله آمریکایی به نام جک تکسیرا بود. او یک تکنیسین گارد ملی هوایی ایالات متحده است.

از جولیان آسانژ گرفته تا ادوارد اسنودن و جک تکسیرا، کسانی که حقایق نظارت آمریکا بر کشورهای جهان را افشا میکنند، هر روز جوانتر میشوند. ضمنا، تعداد مقامات سابق آمریکا مانند کارن کویاتکوفسکی که برای بیان حقایق فعالیتهای جاسوسی آمریکا در دنیای مجازی افشاگری میکنند نیز رو به افزایش است چون ارزش هایی که قبلاً به آنها اعتقاد داشتند شروع به تزلزل کردهاند.

در سطح بینالمللی نیز آمریکا مورد محکومیت شدیدتری قرار گرفته طوری که حتی سازمان ملل نیز به طور رسمی نگرانیهای خود را ابراز کرده است.

بدیهی است که آمریکا هیچ محدودیتی برای استفاده از فناوری به منظور تحقق جاهطلبیهای خود مشخص نکرده است. با این حال، تکنولوژی توسط مردم اختراع میشود و در رقابت بین عقل و خواسته، شاهد این هستیم که افراد منطقی بیشتری تمایل به گفتن حقیقت پیدا میکنند

با تشدید تدابیر کشورها در مقابل فعالیتهای جاسوسی آمریکا، واشنگتن دیگر قادر به استفاده افسار گسیخته و غیرمسئولانه از فناوریهای برای سرقت اطلاعات نیست.

اما تردیدی وجود ندارد که آمریکا متوجه این نکته نشده و همچنان به این فعالیتها ادامه میدهد.

در پایان باید گفت این اقدامات ایالات متحده جز افشاگری مبنی بر نقض مقررات و نظم جهان هیچ نتیجه دیگری نخواهد داشت.